每日安全动态推送(08-07)

Xuanwu Lab Security Daily News

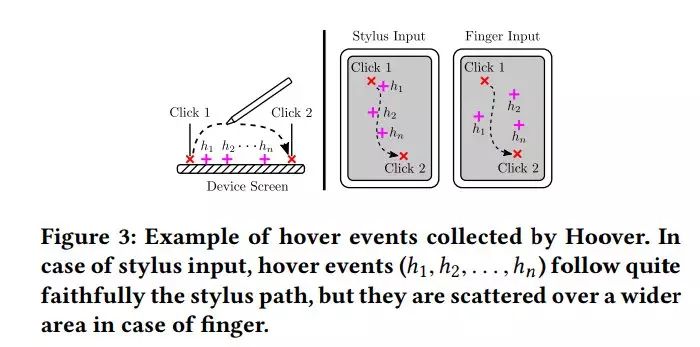

* [ Android ] Android 应用程序可以利用 Hover (floating touch) 技术截获系统级的用户触屏输入,泄露用户敏感信息: https://www.ethz.ch/content/dam/ethz/special-interest/infk/inst-infsec/system-security-group-dam/research/publications/pub2017/WiSec17_ulqinaku.pdf

* [ Conference ] CCC SHA2017 会议的视频资料公开了:https://berlin.ftp.media.ccc.de/events/SHA2017/h264-sd/

* [ iOS ] Many iOS/MacOS sandbox escapes/privescs due to unexpected shared memory-backed xpc_data objects: https://bugs.chromium.org/p/project-zero/issues/detail?id=1247

* [ iOS ] setattrlist() iOS 内核漏洞介绍: https://www.antid0te.com/blog.html

* [ iOS ] iOS 10.3.2 XPC Userland Jailbreak Exploit Tutorial(CVE-2017-7047 )的调试视频,上周五推送过一篇陈良对该 Exploit 的分析: https://www.youtube.com/watch?v=mzjRNvv69M8&sns

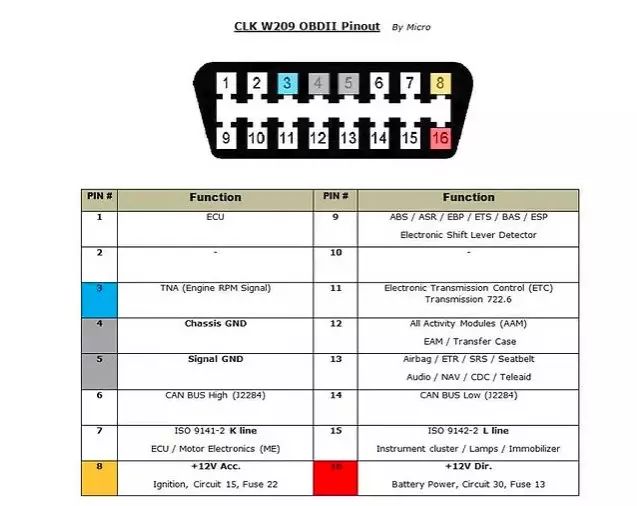

* [ IoTDevice ] 汽车黑客 第1部分: CAN 协议: https://www.hackers-arise.com/single-post/2017/08/04/Automobile-Hacking-Part-1-The-CAN-Protocol

* [ MalwareAnalysis ] Trustwave 对两款恶意软件 - TrickBot 和 Nitol 的详细分析:https://www.trustwave.com/Resources/SpiderLabs-Blog/Tale-of-the-Two-Payloads-%e2%80%93-TrickBot-and-Nitol/

* [ Mobile ] 使用智能手机的相机进行有效的指纹提取与匹配(Paper):https://arxiv.org/pdf/1708.00884.pdf

* [ Others ] 几款主流语言的密码学安全伪随机数生成器(CSPRNG)的安全性研究:https://www.slideshare.net/a_z_e_t/lecture-because-use-urandom-isnt-everything-a-deep-dive-into-csprngs-in-operating-systems-programming-languages

* [ Others ] 创建从 Github 仓库中自更新的 Powershell 脚本:https://curi0usjack.blogspot.com/2017/08/creating-self-updating-powershell.html

* [ Pentest ] 大型客户端渗透测试 第3部分:Java 反序列化漏洞导致的远程代码执行:http://blog.securelayer7.net/thick-client-penetration-testing-3javadeserialization-exploit-rce/

* [ Popular Software ] Apache Tomcat 7.x 安全加固指南:https://www.ernw.de/download/hardening/ERNW_Checklist_Tomcat7_Hardening.pdf

* [ Popular Software ] 之前推送过有人利用 "TYPO-SQUATTING" 污染 Python 软件包库,ThreatPost 这篇报道提到一位叫做 HackTask 的用户正在用同样的方法攻击 Node.js NPM 软件库。TYPO-SQUATTING 指上传恶意软件包,并且起个和其他热门库相似的名字,这样用户可能因错别字误装: https://threatpost.com/attackers-use-typo-squatting-to-steal-npm-credentials/127235/

* [ SCADA ] ICS-CERT 警告称西门子 Molecular Imaging 产品的存在可利用漏洞:https://threatpost.com/exploits-available-for-siemens-molecular-imaging-vulnerabilities/127225/

* [ SecurityReport ] 安天针对“魔鼬”木马DDoS事件分析报告:http://www.antiy.com/response/weasel.html

* [ Tools ] NSA 利用 XKeyscore 间谍工具嗅探高级目标计算机上报的 Windows WER(错误报告)信息: http://www.spiegel.de/international/world/the-nsa-uses-powerful-toolbox-in-effort-to-spy-on-global-networks-a-940969-2.html

* [ Tools ] nessus_compliance_generator - 为 Nessus 生成 Windows 和 SQL 服务的审计文件的 GUI 程序: https://github.com/Argonne-National-Laboratory/nessus_compliance_generator

* [ Tools ] Hackazon - Rapid7 开源的 Web 漏洞练习框架,类似 Hacksys 的 HEVD:https://github.com/rapid7/hackazon

* [ Tools ] android_unpacker - 在 AOSP 项目基础上实现的安卓应用通用解包工具:https://github.com/CheckPointSW/android_unpacker

* [ Tools ] ANGRYPUPPY 介绍,一款在 CobaltStrike 框架上执行 BloodHound 攻击的工具:https://www.mdsec.co.uk/2017/08/introducing-angrypuppy/

* [ Tools ] 利用 Stelf 工具帮助 Metasploit 生成可以 Bypass 杀软的 Payload:https://0x00sec.org/t/how-to-get-a-super-stelfy-shell-that-av-doesnt-pick-up/1860

* [ Windows ] 前两周的 BlackHat 会议上,有研究员分享了 Electron 框架的安全性研究,基于 Electron 我们可以用 HTML+JS 编写桌面应用。会议结束后,他写了一篇 Blog 介绍 BlackHat 上的分享,《现代冶炼技术:从 XSS 到 RCE》:https://blog.doyensec.com/2017/08/03/electron-framework-security.html

* [ Windows ] Windows 处理图标显示的代码存在 Bug,攻击者可以伪装成其他 PE 文件,骗取用户点击: https://www.cybereason.com/labs-a-zebra-in-sheeps-clothing-how-a-microsoft-icon-display-bug-in-windows-allows-attackers-to-masquerade-pe-files-with-special-icons/

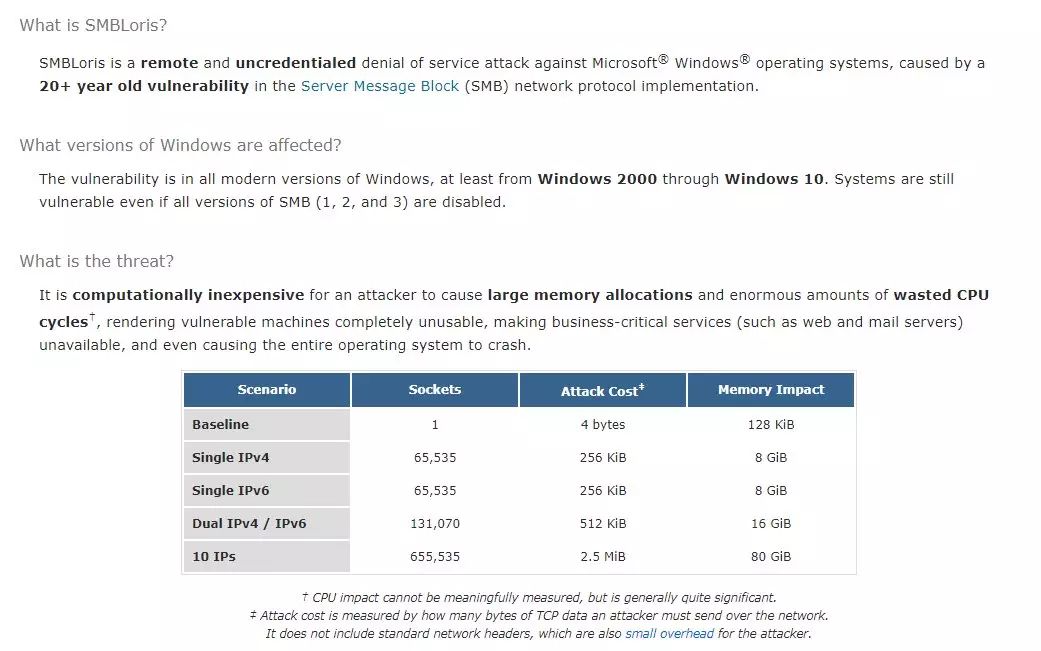

* [ Windows ] SMBLoris - 前两周推送过一个"DefCON 上将会公布一个 Windows SMB 内存耗尽拒绝服务 0Day",现在研究员专门为这个漏洞申请了一个网站: https://smbloris.com/

* [ Popular Software ] Supervisord远程命令执行漏洞(CVE-2017-11610):https://www.leavesongs.com/PENETRATION/supervisord-RCE-CVE-2017-11610.html

* [ Tools ] IPAPatch : 又一款无需越狱向第三方app注入代码的工具,支持lldb调试和链接扩展框架。 来自 riusksk's weibo: http://weibo.com/1963193953/FfXiQE7eN?ref=home&rid=13_0_8_2676188092028197808

* [ iOS ] iOS 越狱开发者 Siguza 和 tihmstar 今日正式发布了 iOS 9.3.5 不完美越狱:http://www.cnbeta.com/articles/tech/638919.htm

* 搜索历史推送,请用 Google 以 site 关键词限定搜索,如: site:xuanwulab.github.io android fuzz

* 按天查看历史推送内容: https://xuanwulab.github.io/cn/secnews/2017/08/07/index.html

* 新浪微博账号: 腾讯玄武实验室(http://weibo.com/xuanwulab)

查看评论 回复